Schauen Sie sich die Themenartikel So verwenden Sie das Lynis Linux Security Audit Tool unter Ubuntu in der Kategorie an: Ar.taphoamini.com/wiki bereitgestellt von der Website Artaphoamini.

Weitere Informationen zu diesem Thema So verwenden Sie das Lynis Linux Security Audit Tool unter Ubuntu finden Sie in den folgenden Artikeln: Wenn Sie einen Beitrag haben, kommentieren Sie ihn unter dem Artikel oder sehen Sie sich andere Artikel zum Thema So verwenden Sie das Lynis Linux Security Audit Tool unter Ubuntu im Abschnitt „Verwandte Artikel an.

Lynis ist ein Open-Source-Sicherheitsaudit-Tool für System-Scanning und Sicherheitsschutz, Compliance-Tests und Systemvalidierung. Diese Software wird seit 2004 unter der GPL-Lizenz vertrieben. Sie hilft bei der Erstellung von Server-Härtungsrichtlinien, Software-Patch-Management und vollautomatischer Prüfung. Tatsächlich schützt lynis nicht den Server selbst, sondern informiert über die Schwachstelle und schlägt eine andere Möglichkeit vor, die Software zu schützen.

Dieser Artikel hilft Ihnen, Lynis aus dem offiziellen Repository zu installieren und die Sicherheit Ihres Ubuntu 20.04 LTS-Systems zu überprüfen.

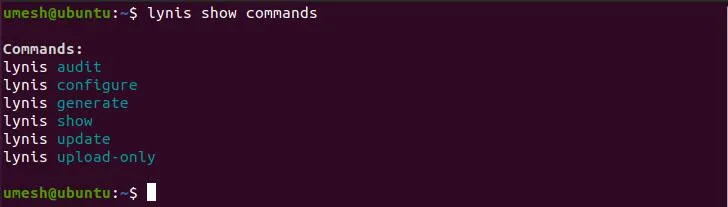

Verwendung von Lynis:

Lynis-Befehl [options]

Verwenden Sie diesen Befehl, um alle relevanten Befehle anzuzeigen.

$ lynis present command

Liste der Lynis-Befehle.

Inhalt

Installation aus dem Lynis-Paket

Lynis kann mit verschiedenen Methoden installiert werden, aber der einfachste Weg, Lynis zu installieren und zu aktualisieren, ist über den Paketmanager. Sie finden das Lynis-Paket, das bereits in Ubuntu 20.04 unterstützt wird, aber nicht das neueste. Wir werden additionally das offizielle Lynis-Repository verwenden, um das neueste zu installieren.

Das Lynis-Repository verwendet das HTTP Secure Protocol für die sichere Übermittlung. Stellen Sie additionally sicher, dass Sie apt-transport-https installiert haben, verwenden Sie nicht den folgenden Befehl.

$ sudo apt replace

$ sudo apt set up apt-transport-https

Vor der Bereitstellung des Lynis-Repos müssen wir den Repo-Schlüssel mit diesem Befehl hinzufügen.

$ sudo wget -O - https://packages.cisofy.com/keys/cisofy-software-public.key | sudo apt-key add -

Wenn Sie Lynis nur auf Englisch verwenden, verwenden Sie diesen Befehl, um die Übersetzung zu überspringen und Bandbreite zu sparen.

$ echo 'Acquire::Languages "none";' | sudo tee /and many others/apt/apt.conf.d/99disable-translations

Verwenden Sie nun diesen Befehl, um das Lynis-Repository zur Systempaket-Repository-Liste hinzuzufügen.

$ echo "deb https://packages.cisofy.com/community/lynis/deb/ stable main" | sudo tee /and many others/apt/sources.record.d/cisofy-lynis.record

Bitte aktualisieren Sie die Paketinformationen, bevor Sie das Paket installieren

$ sudo apt replace

$ sudo apt set up lynis

Wenn die Installation abgeschlossen ist, überprüfen Sie die Version von Lynis mit dem zuletzt installierten Befehl.

$ lynis present model

Linux-Systemaudit mit Lynis

Verwenden Sie diesen lynis-Befehl, um grundlegende Systemprüfungen auszuführen. Wir benötigen keine Root-Rechte, um diesen Befehl auszuführen, aber die Verwendung liefert Überprüfungsergebnisse.

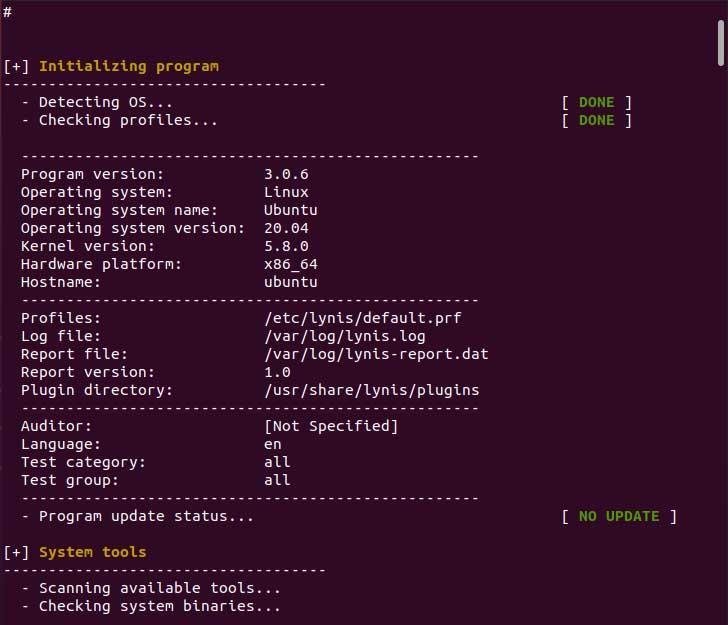

$ sudo lynis audit system

Während des Prüfungsprozesses führt es verschiedene Tests aus und gibt die Ergebnisse an die Standardausgabe des Teststreams zurück. Während des Verifizierungsprozesses führen Sie den Test aus und die Ausgabeergebnisse werden in verschiedene Kategorien wie Sicherheit, Tipp, Dateisystem, Testergebnis, Debugging-Informationen usw. unterteilt. Alle Test- und Debug-Informationen werden aufgezeichnet /var/log/lynis.log und der Prüfbericht wird gespeichert /var/log/lynis-report.dat. In der Berichtsdatei finden Sie allgemeine Informationen über die Systemanwendung, anfällige Serverpakete usw. Jedes Mal, wenn die Systemprüfung ausgeführt wird, überschreibt sie die Ergebnisse des vorherigen Tests.

In diesem System-Trace-Beispiel sehen Sie verschiedene Überwachungsergebnisse, die mit Schlüsselwörtern wie „OK“, „Suchen“, „Nicht gefunden“, „Vorschlagen“, „Warnung“ usw. gekennzeichnet sind. Der mit dem Warnschlüsselwort markierte Ausgang sollte gemäß Lynis' Rat korrigiert werden.

Ausgabe des Systemaudits

Ausgabe des Systemaudits.

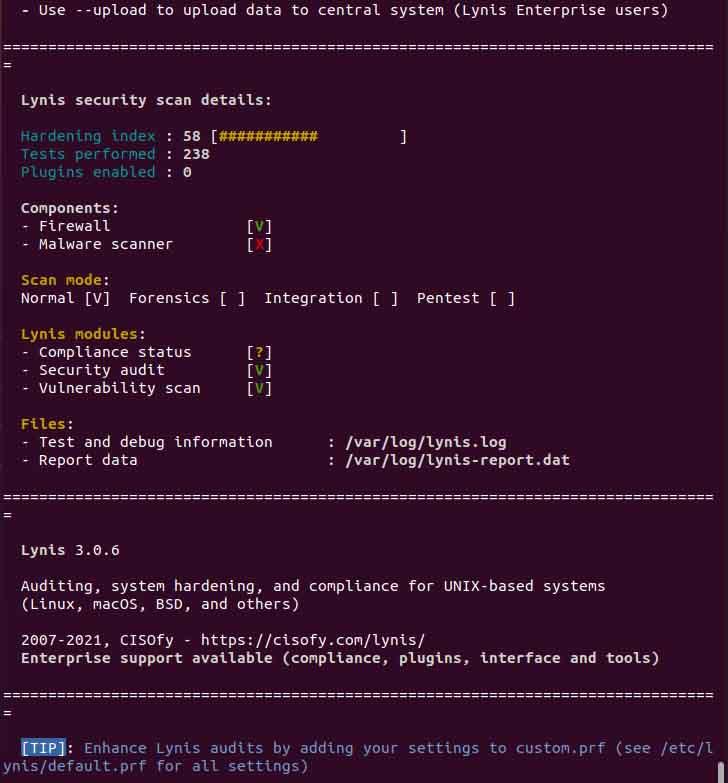

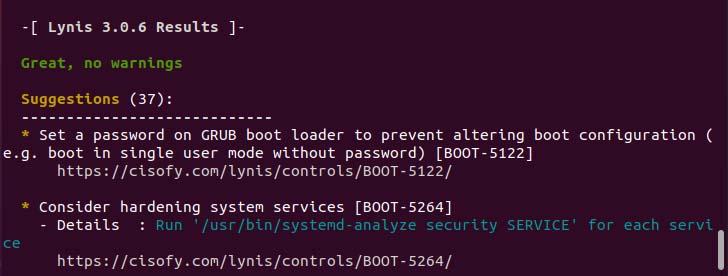

Am unteren Rand der Monitorausgabe sehen Sie die Details des Sicherheitsscans, den Lynis für den Härtungsindex unseres Systems berechnet, der eine Reihe von Tests und mehr zur Sicherheit durchgeführt hat.

Details zum Lynis-Sicherheitsscan.

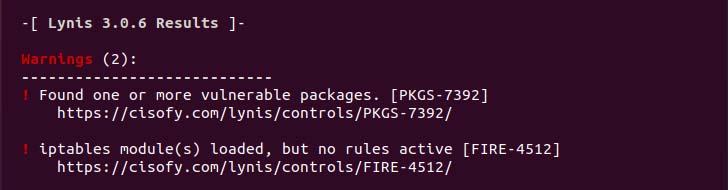

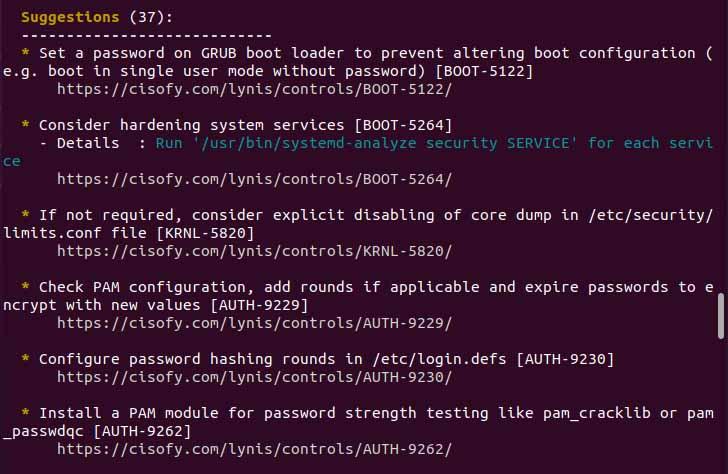

Bewertung von Warnungen und Vorschlägen durch Lynis Audit

Im Ergebnisbereich sehen Sie ggf. eine Liste mit Warnungen. Die erste Zeile zeigt die Art des Problems und die Test-ID. Der Lösungsvorschlag in der zweiten Zeile ist vorhanden, falls ja, wird er nicht angezeigt. Schließlich sehen Sie eine URL, die auf die Warnhinweise verweist.

Wie Sie im Warnabschnitt der obigen Prüfung sehen können, gibt es keine Warnlösung. Verwenden Sie diesen Befehl, um zusätzliche Informationen über die Warnung mithilfe der Scan-ID anzuzeigen.

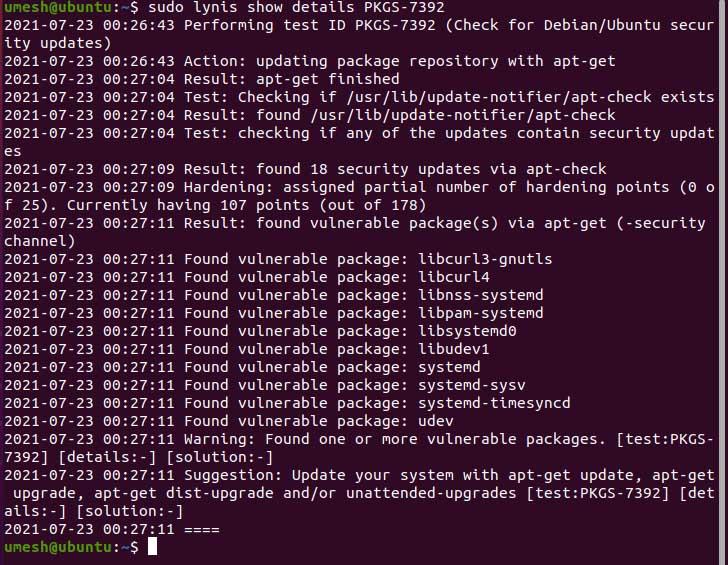

$ sudo lynis present particulars PKGS-7392

Wie Sie unten sehen können, sehen Sie die zusätzlichen Ergebnisse für jede Warnung. Schließlich zeigt es auch die optimale Lösung für die Warnung.

Erfahren Sie mehr über die Warnung.

Dann haben wir im Bereich Vorschläge 37 Vorschläge, um unser System zu härten. Sie können auch die Test-ID verwenden, um weitere Informationen zu den vorgeschlagenen Sicherheitsfixes anzuzeigen.

Anregungen

Erstellen Sie ein benutzerdefiniertes Lynis-Profil

Lynis verwendet Profile, um die Einrichtung der Systemverwaltung voreinzustellen. Sie können die Nachverfolgung einer bestimmten Test-ID überspringen, indem Sie ein Benutzerprofil erstellen und die Skip-Anweisung mit der Test-ID verwenden. Im folgenden Beispiel habe ich ein benutzerdefiniertes Profil (customized.prf) erstellt und eine Skip-Anweisung zusammen mit der Test-ID hinzugefügt, eine professional Zeile. Wir können normalerweise die Warntests überspringen, die wir für das System für angemessen halten.

$ sudo vim /and many others/lynis/customized.prf

Speichern Sie den Systemcheck und führen Sie ihn erneut aus. Sie werden sehen, dass Lynis die beiden vorherigen Warnungen verpasst hat.

Ergebnis nach verpassten Warnungen.

Fazit

In diesem Artikel wird erläutert, wie Sie Ihr System mit Lynis scannen, und es werden Fehlerbehebungen und Vorschläge zur Erhöhung der Sicherheit Ihres Systems beschrieben. Sie können mehr von ihm lernen Offizielle Seite falls Sie es wollen. Vielen Dank für das Lesen dieses Artikels.

Einige Bilder zum Thema So verwenden Sie das Lynis Linux Security Audit Tool unter Ubuntu

Einige verwandte Schlüsselwörter, nach denen die Leute zum Thema suchen So verwenden Sie das Lynis Linux Security Audit Tool unter Ubuntu

#verwenden #Sie #das #Lynis #Linux #Security #Audit #Tool #unter #Ubuntu

Weitere Informationen zu Schlüsselwörtern So verwenden Sie das Lynis Linux Security Audit Tool unter Ubuntu auf Bing anzeigen

Die Anzeige von Artikeln zum Thema So verwenden Sie das Lynis Linux Security Audit Tool unter Ubuntu ist beendet. Wenn Sie die Informationen in diesem Artikel nützlich finden, teilen Sie sie bitte. vielen Dank.