Schauen Sie sich die Themenartikel So verschlüsseln Sie Blockgeräte mit LUKS unter Linux in der Kategorie an: Ar.taphoamini.com/wiki bereitgestellt von der Website Artaphoamini.

Weitere Informationen zu diesem Thema So verschlüsseln Sie Blockgeräte mit LUKS unter Linux finden Sie in den folgenden Artikeln: Wenn Sie einen Beitrag haben, kommentieren Sie ihn unter dem Artikel oder sehen Sie sich andere Artikel zum Thema So verschlüsseln Sie Blockgeräte mit LUKS unter Linux im Abschnitt „Verwandte Artikel an.

Manchmal möchten Sie die Festplatte möglicherweise verschlüsseln, sodass jemand, der die Festplatte mit dem Computer verbindet, Benutzeranmeldeinformationen bereitstellen muss, um das Laufwerk zu verbinden. Unter Linux ist es möglich, einzelne Blocklaufwerke zu verschlüsseln. Dieser Artikel zeigt Ihnen, wie Sie Blocklaufwerke mit Linux in LUKS verschlüsseln. LUKS Linux ist eine Verschlüsselungsschicht, die zum Verschlüsseln einer gesamten primären Partition, eines logischen Volumes oder einer bestimmten Partition verwendet werden kann.

Dieses Tutorial gilt für diese Linux-Distributionen

- debian

- Ubuntu

- RHEL

- CentOS

- Rockiges Linux

- Almalinux

Table of Contents

Installieren Sie das Paket cryptsetup-lux

Das Dienstprogramm cryptsetup wird mit dem Paket cryptsetup-luks zum Konfigurieren der Blockverschlüsselung auf Linux-Systemen geliefert. Die Installation kann mit dem folgenden Befehl durchgeführt werden.

Ubuntu/Debian

$ apt-get set up cryptsetup

RHEL / CentOS / Rocky Linux / Almalinux

$ dnf set up cryptsetup-luks

Bereiten Sie die LUKS-Partition vor

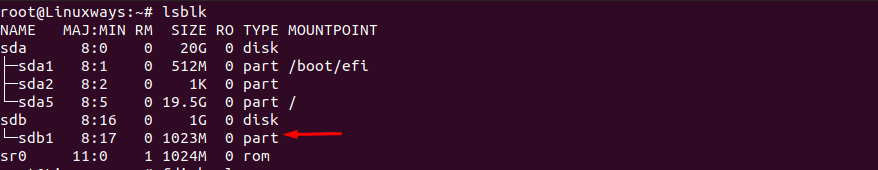

Bereiten Sie nach der Installation des Dienstprogramms die Verschlüsselung der Partition vor. Führen Sie diesen Befehl aus, um alle verfügbaren Partitionen und Sperrgeräte aufzulisten.

$ fdisk -l

$ blkid

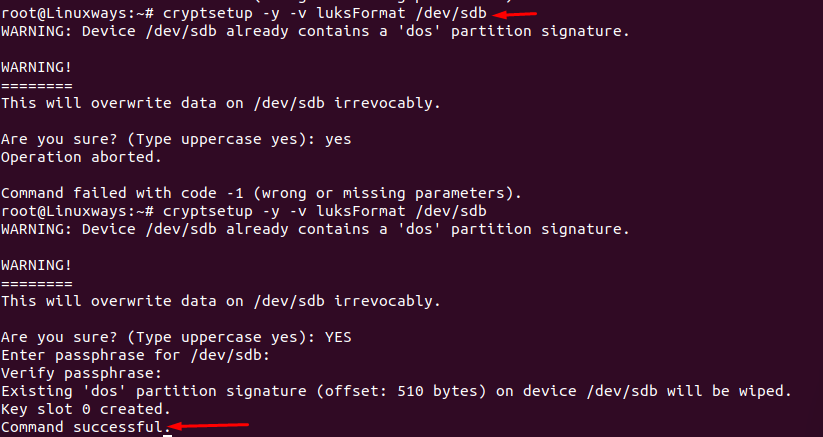

Verwenden Sie nun den Befehl cryptsetup luksFormat, um die Partitionsverschlüsselung zu konfigurieren. In diesem Beispiel wird die sdb-Partition zur Verschlüsselung verwendet. Abhängig von Ihrer Umgebung können Sie Ihre eigene Erfindung erstellen.

$ cryptsetup -y -v luksFormat /dev/sdb

Der oben ausgeführte Befehl entfernt alle Daten von der Partition

Jetzt müssen wir im obigen Schritt einen logischen Geräte-Mapper erstellen, der auf der LUKS-verschlüsselten Partition gemountet ist. In diesem Beispiel , dieser Name ist der Zuordnungsname der offenen LUKS-Partition.

Der folgende Befehl erstellt ein Volume und legt das Kennwort oder den Startschlüssel fest. Beachten Sie, dass das Passwort nicht zurückgesetzt werden kann.

$ cryptsetup luksOpen /dev/sdb encrypted

![]()

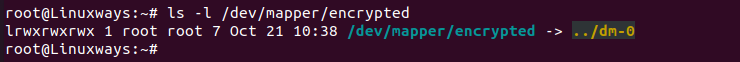

Auf Details der Partitionszuordnung kann mit dem folgenden Befehl zugegriffen werden.

$ ls -l /dev/mapper/encrypted

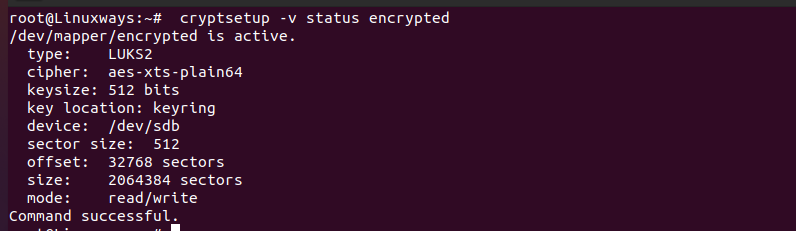

Verwenden Sie diesen Befehl, um den Status der Karte anzuzeigen. Ändern Sie den Kartennamen ,.

$ cryptsetup -v standing encrypted

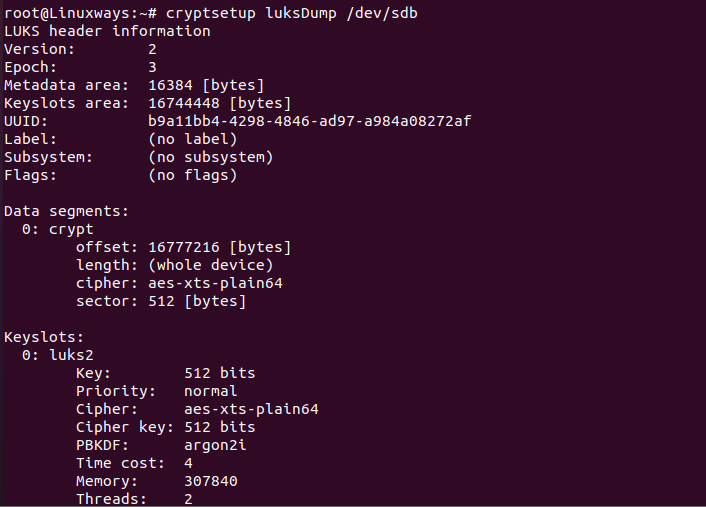

cryptsetup kann in Verbindung mit dem Befehl luksDump verwendet werden, um zu überprüfen, ob die Festplatte richtig für die Verschlüsselung formatiert ist. In diesem Beispiel verwenden wir die SDB-Partition zur Authentifizierung.

$ cryptsetup luksDump /dev/sdb

Formatieren Sie die LUKS-Partition

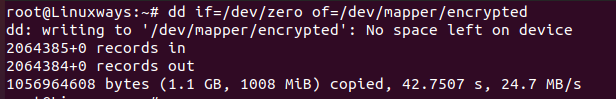

Wenn Sie Nullen in eine LUKS-verschlüsselte Partition schreiben, weist sie der Blockgröße Nullen zu. Verwenden Sie diesen Befehl, um das verschlüsselte Blockgerät zurückzusetzen.

$ dd if=/dev/zero of=/dev/mapper/encrypted

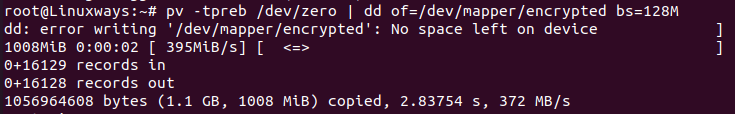

Die Ausführung von dd-Befehlen kann einige Zeit in Anspruch nehmen. Sie können den pv-Befehl verwenden, um den Prozess zu überprüfen.

$ pv -tpreb /dev/zero | dd of=/dev/mapper/encrypted bs=128M

Hinweis: Ersetzen , mit dem Namen der Gerätekarte.

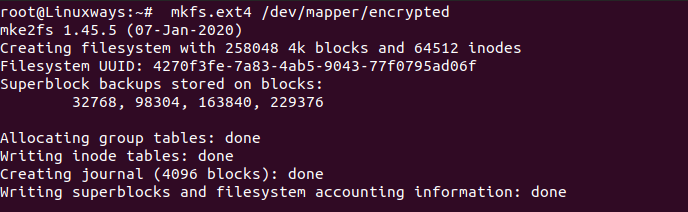

Formatieren Sie nun die neue Partition mit dem gewünschten Dateisystem. Dieses Beispiel verwendet das ext4-Dateisystem.

$ mkfs.ext4 /dev/mapper/encrypted

Stellvertreter , mit dem Namen des Mappers auf Ihrem Gerät.

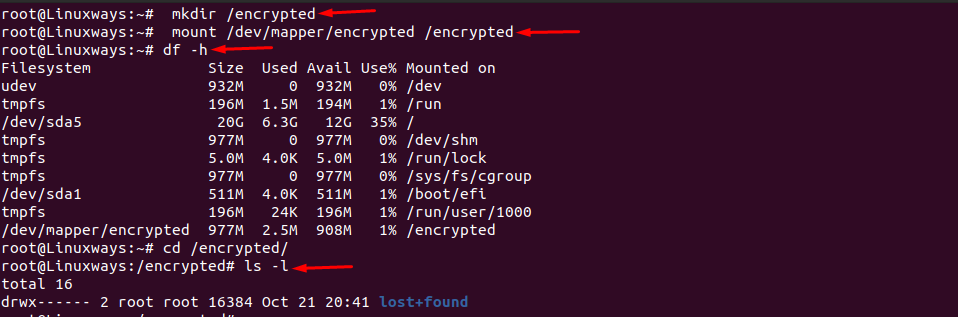

Kompilieren Sie das neue Dateisystem. In diesem Beispiel ist das neue /encrypted-Dateisystem unten angehängt

$ mkdir /encrypted $ mount /dev/mapper/encrypted /encrypted

Ersetzen Sie den Gerätezuordnungsnamen , Name des Kartographen.

$ df -h $ cd /encrypted $ ls -l

Wir haben additionally erfolgreich eine verschlüsselte Linux-Partition mit LUKS erstellt.

Einige Bilder zum Thema So verschlüsseln Sie Blockgeräte mit LUKS unter Linux

Einige verwandte Schlüsselwörter, nach denen die Leute zum Thema suchen So verschlüsseln Sie Blockgeräte mit LUKS unter Linux

#verschlüsseln #Sie #Blockgeräte #mit #LUKS #unter #Linux

Weitere Informationen zu Schlüsselwörtern So verschlüsseln Sie Blockgeräte mit LUKS unter Linux auf Bing anzeigen

Die Anzeige von Artikeln zum Thema So verschlüsseln Sie Blockgeräte mit LUKS unter Linux ist beendet. Wenn Sie die Informationen in diesem Artikel nützlich finden, teilen Sie sie bitte. vielen Dank.